پروژه شبکه

دسته: شبکه های کامپیوتری

دسته: شبکه های کامپیوتری

بازدید: 2 بار

فرمت فایل: doc

حجم فایل: 7751 کیلوبایت

تعداد صفحات فایل: 122

در هریك از سه قرن گذشته فناوری خاصی رونق داشته است قرن هیجدهم زمان توسعه سیستم هایی مكانیكی بزرگ به همراه انقلاب صنعتی بود قرن نوزدهم عصر موتور بخار بود قرن بیستم زمان جمع آوری ، پردازش و توزیع اطلاعات بود در بین سایر پیشرفت ها ، شاهد نصب شبكه های جهانی تلفن اختراع رادیو و تلویزیون، تولید و رشد بی سابقه صنعت كامپیوتر و پرتاب ماهواره های ارتباطی بو

قیمت فایل فقط 100,000 تومان

پروژه شبکه

با سلام خدمت دوستان، این پروژه شامل (مقدمه-متن پروژه-منابع و ماخذ) می باشد.

این پروژه به صورت ویرایش شده می باشد و بدون فهرست مطالب می باشد قیمت اصلی این پروژه به قیمت 500 هزار تومان میباشد اما شما با قیمت تخفیفی از ما بخرید.

بخشی از پروژه:

در هریك از سه قرن گذشته فناوری خاصی رونق داشته است. قرن هیجدهم زمان توسعه سیستم هایی مكانیكی بزرگ به همراه انقلاب صنعتی بود. قرن نوزدهم عصر موتور بخار بود. قرن بیستم زمان جمع آوری ، پردازش و توزیع اطلاعات بود. در بین سایر پیشرفت ها ، شاهد نصب شبكه های جهانی تلفن اختراع رادیو و تلویزیون، تولید و رشد بی سابقه صنعت كامپیوتر و پرتاب ماهواره های ارتباطی بوده ایم.

با پیشرفت فناوری ، این موارد در حال همگرایی است و تفاوت هایی بین جمع آوری ، انتقال ، ذخیره و پردازش اطلاعات به شدت در حال محو شدن است. سازمان هایی با صد ها شعبه در نقاط مختلف جغرافیایی ، با فشردن كلیدی وضعیت فعلی راحتی در دور ترین نقاط بررسی می كنند. با افزایش قدرت جمع آوری ، پردازش و توزیع اطلاعات ، تقاضای پردازش اطلاعات پیجیده تر نیز افزایش می یابد .

گرچه صنعت كامپیوتر در مفایسه با صنایع دیگر (مثل صنایع اتومبیل و حمل و نقل هوایی ) جوان است، كامپیوترها در مدت زمان كوتاه پیشرفت گسترد های داشتند. در اثنای دو دهه نخست پیدایش آنها ، سیستم های كامپیوتری متمركز بوده و در اتاق بزرگی قرار داشتند. موسسه ای متوسط یا یك دانشگاه یك یا دو كامپیوتر داشت، در حالی كه موسسه هایی بزرگ چند تا از این كامپیوتر ها داشتند. این تصور كه در عرض بیست سال ، كامپیوتر هایی پر قدرتی كوچكتر از تمبرهای پستی به تولید انبوه خواهند رسید.

تعداد صفحات : 122 صفحه

تعداد فواصل 14 فصل

قیمت فایل فقط 100,000 تومان

برچسب ها : پروژه شبکه , شبکه , network

دسته:

دسته:  دسته:

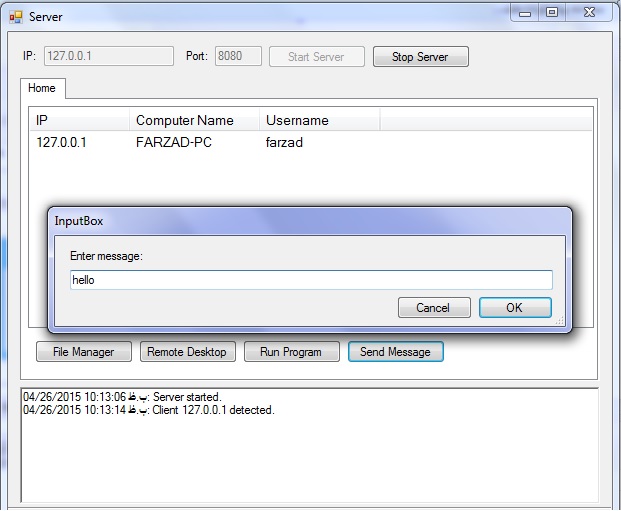

دسته:  سیستم مدیریت فایل حرفه ای – با درگ کردن فایل ها به دو طرف می توان یک فایل را آپلود یا دانلود کرد.

سیستم مدیریت فایل حرفه ای – با درگ کردن فایل ها به دو طرف می توان یک فایل را آپلود یا دانلود کرد. اجرای برنامه یا دستور با قابلیت ارسال پارامتر و اجرا به صورت عادی، تمام صفحه، مینیمایز و مخفی

اجرای برنامه یا دستور با قابلیت ارسال پارامتر و اجرا به صورت عادی، تمام صفحه، مینیمایز و مخفی ارسال پیام به کلاینت

ارسال پیام به کلاینت نمایش دسکتاپ کلاینت با قابلیت تنظیم طول و عرض پنجره ، کیفیت عکس و رنگی یا سیاه سفید بودن دسکتاپ

نمایش دسکتاپ کلاینت با قابلیت تنظیم طول و عرض پنجره ، کیفیت عکس و رنگی یا سیاه سفید بودن دسکتاپ نمایش دسکتاپ به صورت سیاه و سفید (در سرعت اینترنت پایین از این روش استفاده می شود)

نمایش دسکتاپ به صورت سیاه و سفید (در سرعت اینترنت پایین از این روش استفاده می شود) دسته:

دسته:  دسته:

دسته:  دسته:

دسته:  پاوروپوینت کانسپت درمعماری

پاوروپوینت کانسپت درمعماری